arc-convert-01

Home : Archivio

C'è stato un tempo in cui mi occupavo con una certa assiduità dei temi spiccioli della sicurezza informatica. Smisi quando mi sembrò di aver ormai detto tutto sull'argomento, probabilmente preso per sfinimento da tecniche che, seppur in molte varianti, finivano comunque per ricondursi sempre alle stesse considerazioni. D'altro canto mentre gli scritti anche sul web invecchiano, le truffe alla nigeriana, gli schemi piramidali ed il phishing continuano a prosperare alimentati dalle nuove generazioni che si affacciano fiduciose alla rete spesso ignare dei pericoli in agguato.

Il ventiquattresimo numero de La Rete che verrà è quindi un ritorno al passato che annoierà forse i veterani ma che magari potrà tornare utile a qualche nuovo arrivato. Questa è la storia in tempo reale simulato di come avviene un attacco phishing moderno ed abbastanza articolato da non essere banale.

Da DMARC in poi, far arrivare un phishing nelle caselle email degli utenti è diventato molto più complesso, quasi impossibile con alcuni provider. Non deve quindi stupire se il fronte avanzato del phishing utilizza ormai altri canali meno protetti per fare vittime. Molti attacchi si concentrano sulla messaggistica istantanea (WhatsApp, Telegram e soci) e sugli inamovibili SMS. L'uso di quest'ultimo canale è particolarmente interessante da un punto di vista della sicurezza informatica. Se gli SMS hanno ceduto ormai il passo quanto a comunicazioni personali, è altrettanto vero che hanno assunto un ruolo molto importante nei processi di autenticazione a due fattori e nelle comunicazioni di servizio. Per i molti truffatori che popolano la rete si è materializzata una nuova opportunità di attacco che ha dei costi più elevati rispetto alla posta elettronica ma offre anche un potenziale tasso di successo verosimilmente maggiore. A differenza che nella email, gli SMS sono un servizio non filtrato il cui funzionamento è affidato alla collaborazione dei provider ed il cui abuso è limitato dai costi di invio. Detto in altro modo, inviare milioni di email phishing ha un costo marginale ma anche tassi di successo estremamente bassi; inviare migliaia di SMS ha dei costi non nulli ma allo stesso tempo può rilevarsi una tecnica più efficiente.

Tutto inizia proprio da un SMS:

Il tuo pacco e stato trattenuto presso il nostro centro di spedizione. Si prega di seguire le istruzioni qui: h**p://e_ep_.co_/0_

Un messaggio conciso, in italiano corretto e non troppo dissimile da quelli che riceviamo come promemoria per la consegna di un pacco tramite corriere. L'indirizzo a cui si viene rimandati (che per ovvie ragioni ho mascherato) ha un aria legittima, un dominio canonico (.com) e anche se un po' insolito, passa abbastanza inosservato tra i molti short-URL utilizzati con disinvoltura anche dai servizi più affidabili. Se acquistiamo spesso online e non siamo maniacali nel tenere traccia di tutto, la credibilità di un simile messaggio è molto elevata, sostenuta dal fatto che arrivi proprio sul nostro numero di cellulare e non magari all'interno di chat pseudo-anonime.

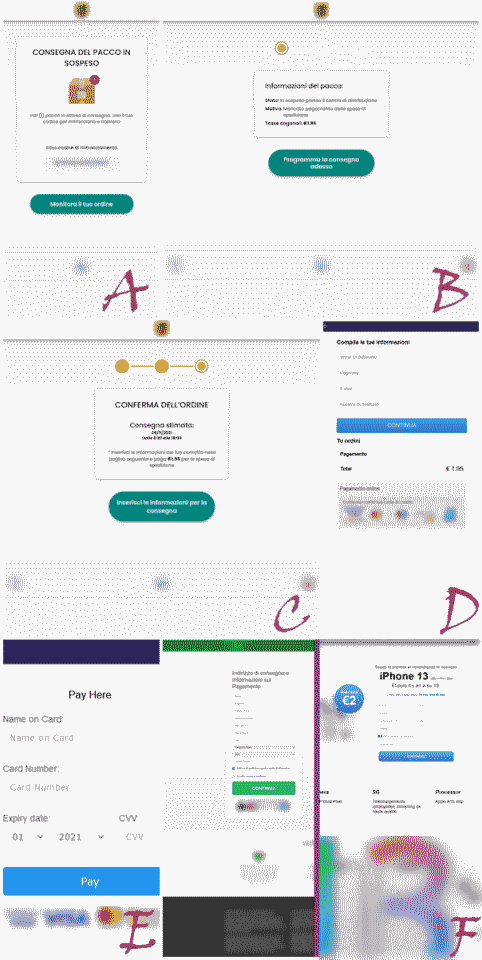

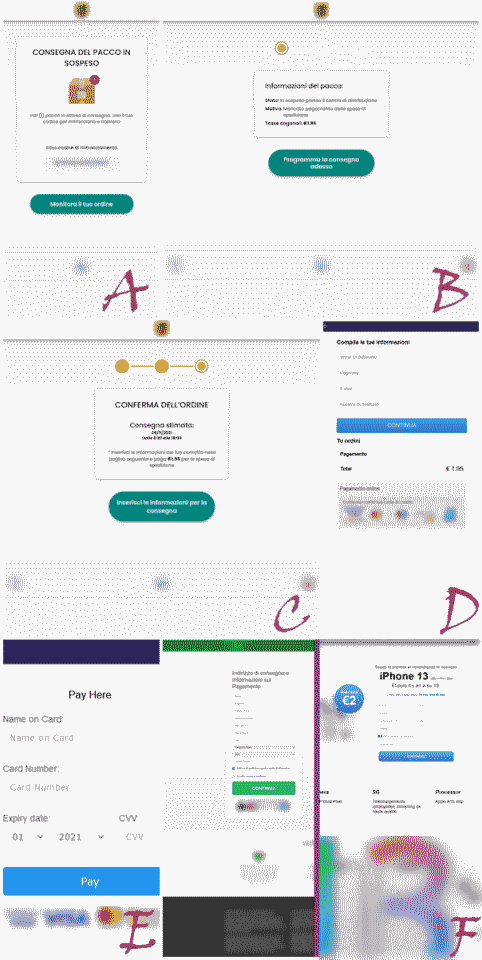

Seguiamo dunque il link aprendolo nel browser. Partono subito una serie di redirect di cui è difficile tenere conto. Dopo qualche istante atterriamo su un sito completamente diverso [A] da quello contenuto nel messaggio. Il dominio di primo livello (.top) stavolta potrebbe farci venire qualche dubbio. Ma la grafica del sito appare rassicurante con in alto il logo di un celebre corriere ed un messaggio che ci avvisa, anche stavolta in un italiano corretto, che la consegna di un pacco a noi destinato è stata sospesa. Un codice di spedizione fittizio è messo lì apposta per avvalorare il contesto mentre un grande tasto ci invita a rintracciare la spedizione. Clicchiamo fiduciosi ed una grafica gradevole finge di scandagliare qualche lontano database in cerca del nostro pacco. Poi arriva il responso [B]: il nostro pacchetto è fermo in un centro di deposito perché non sono state pagate le spese di spedizione; una cifra peraltro molto contenuta di appena 1,95 euro. In altri casi che ho visto, la consegna risulta sospesa per la necessità di pagare delle spese doganali di 2 euro, una situazione purtroppo verosimile quando si effettuano acquisti fuori dall'Europa che finisce per avvalorare la natura del messaggio iniziale.

L'esiguità della cifra richiesta è tarata per non spaventare l'utente ed anzi invogliarlo a proseguire anche solo per curiosità. Il grande e rassicurante tasto che invita a programmare la consegna sta li proprio a celare ancora per un po' le finalità di tutto l'ambaradan. Se clicchiamo un piccolo script sembra guidarci passo dopo passo al riscatto del pacco. Ci viene chiesto se preferiamo una consegna a domicilio o il ritiro presso il magazzino di deposito, se vogliamo ricevere il pacco a casa o sul posto di lavoro e cose simili. Una piccola cortina fumogena che nelle intenzioni dell'aggressore informatico dovrebbe dare credibilità alla sua truffa. Subito dopo una seconda serie di redirect ci porta su un dominio ancora diverso, nuovamente canonico (.com) ma assolutamente anonimo nella forma e non riconducibile neppure vagamente ad uno spedizioniere [D]. Qui però le cose si fanno serie. Se finora abbiamo solo giocherellato con un finto sito di tracking, adesso il modulo sullo schermo ci chiede di inserire i nostri dati personali: nome, cognome, email e numero di telefono. In basso l'importo da pagare è ancora lo stesso della fase precedente, mentre i loghi delle più diffuse carte di credito sono apposti col chiaro intendo di dare autorevolezza alla richiesta. Dominio a parte, anche qui siamo in una situazione abbastanza comune nei pagamenti elettronici in cui la richiesta di inserire dati è sempre molto estesa e pressante, anche oltre la ragionevolezza. Un altro click ancora sul pulsante Continua ed arriviamo al dunque [E]. Nel nuovo modulo a video ci vengono chiesti i dati completi della carta di credito/debito: numero della carta, data di scadenza e codice di controllo CVV. I dati vengono spediti al server appena tutti i campi sono stati compilati senza attendere che l'utente clicchi su Pay. L'attacco phishing ha avuto già successo. Se l'utente completa la procedura con un ultimo click, un messaggio fantoccio confermerà il buon esito di pagamento fornendo magari dei finti dati di spedizione per tranquillizzare l'ignara vittima.

Se nelle prima fase dell'attacco si fa solo un po' di manfrina, negli ultimi due passaggi invece si capitalizza la fiducia conquistata presso l'utente per chiedergli un ricco insieme di informazioni altamente sensibili. Con l'anagrafica completa e dati della carta di credito diventa relativamente semplice svuotare il conto della vittima specie se il truffatore ha la possibilità di operare fuori dal mercato europeo. L'aver acquisito anche l'indirizzo email ed il numero di cellulare apre potenzialmente ad attacchi ancora più sofisticati. Se l'aggressore riesce ad individuare tramite OSINT l'identità online della vittima potrebbe mettere assieme un numero di informazioni tali da permettergli di subentrare nella gestione dell'account email e persino di tentare un attacco sim swap per intercettare anche i codici autorizzativi ricevuti tramite SMS. Insomma c'è poco da stare allegri.

Avrete forse notato che in almeno due fasi dell'attacco phishing che ho descritto si passa attraverso uno o più redirect. Questa soluzione consente all'attaccante di rendere modulare il suo attacco potendolo modificare in qualsiasi momento in risposta ad un eventuale contromossa di uno dei soggetti danneggiati. Se ad esempio il provider che ospita le pagine per il finto tracking della spedizione si accorge della truffa e le mette offline, l'attaccante non deve far altro che ricrearle altrove e modificare la catena dei reindirizzamenti per condurre le vittime al nuovo host. Similmente il redirect alla fine della prima fase può essere modificato a seconda delle esigenze per condurre le vittime in una nuova trappola. Pagine di phishing come quelle descritte sopra di solito non hanno vita lunga: l'hosting provider le purga non appena riceve una segnalazione mentre l'aggiornamento delle liste di blocco permette a tutti i browser recenti di impedire l'accesso a queste pagine, solitamente nel giro di poche ore.

In tal senso è interessante scoprire cosa accade a distanza di qualche giorno visitando lo stesso link iniziale. In un primo caso la procedura prosegue intatta fino all'inserimento dei dati anagrafici. La serie dei successivi redirect non porta più al modulo per i dati della carta di credito quanto ad uno strano sito scandinavo [F a sinistra] con pagine in italiano in cui inserire nuovamente i dati anagrafici e poi anche quelli della carta di credito. Nelle scritte in piccolo si riesce ad intuire che quei dati verranno usati per sottoscrivere un costoso abbonamento mensile con cui accedere ai contenuti del sito stesso. La natura del URL fa pensare ad un meccanismo di affiliazione che per ogni abbonamento sottoscritto farà guadagnare una quota anche al truffatore. Ovviamente, ma a questo punto è evidente, della mancata consegna non si fa neppure più cenno facendo affidamento sulla inesperienza dell'utente. Un nuovo tentativo a breve distanza porta ad una destinazione ancora diversa [F a destra] in una pagina che offre un recentissimo iPhone 13 a soli 2 euro. Anche qui ci vengono chiesti dati anagrafici e di pagamento che verranno utilizzati per addebitarci servizi di vario genere e di assai dubbia utilità.

Attenzione e prudenza dunque. Attenzione perché i pericoli sulla rete sono molto più subdoli di quanto si potrebbe pensare. E prudenza per non porre eccessiva fiducia nelle nostre capacità di discernimento.